Les données étant le principal atout de toute entreprise, leur protection est essentielle à sa réussite et à sa survie. Lorsque nous pensons aux violations de la sécurité des données, nous pensons généralement à l’espionnage d’entreprise ou au piratage illégal par des cybercriminels. Pour se défendre, les entreprises se concentrent souvent sur l’aspect technologique de la solution. Mais la technologie ne permet guère de se prémunir contre une cause bien plus insidieuse et omniprésente des violations de données d’entreprise : les erreurs des employés.

Selon Cybint, l’erreur humaine est à l’origine de 95 % de toutes les atteintes à la cybersécurité. C’est pourquoi les meilleures approches en matière de sécurisation des données sont à plusieurs niveaux. Elles comprennent non seulement une combinaison de logiciels anti-malware, de pare-feu et de VPN, mais aussi une formation à la sécurité en entreprise pour traiter le facteur de risque humain.

Dans cet article, nous expliquons ce que doit comprendre la formation à la sécurisation des données et comment créer vous-même un cours en ligne sur les consignes de sécurité des données.

Formations rapides sur la sécurité des données avec iSpring Suite pour protéger les données et la réputation de votre entreprise.

Qu’est-ce que la formation à la sécurité des données ?

La formation à la sécurité des données sensibilise les employés aux meilleures pratiques qui protègent les données contre la perte, la modification ou le vol. Comme la sécurité des données peut être compromise par des erreurs ou intentionnellement, la formation doit porter à la fois sur la mauvaise manipulation accidentelle des données et sur la protection contre les tentatives malveillantes.

Grâce aux technologies modernes, vous pouvez former vos employés en ligne afin qu’ils puissent apprendre à leur propre rythme et depuis n’importe quel appareil. Vous pouvez créer des cours eLearning sur la sécurisation des données et les partager avec vos apprenants sur Internet. Par exemple, vous pouvez construire des cours linéaires sur diapositives avec un quiz final, des simulations de conversation ou des modules interactifs avec un scénario à ramifications. Vous pouvez choisir n’importe quel format en fonction de vos besoins de formation et des résultats que vous souhaitez obtenir.

Ce qu’il faut inclure dans une formation à la sécurité en entreprise

Pour armer vos employés, vous devrez appliquer une culture stricte de formation à la confidentialité des données et placer ses principes au cœur de la culture de votre entreprise. Vous ne pouvez pas prévenir ce que vous ne reconnaissez pas. Par conséquent, pour combler cette lacune, les thèmes de la formation à la confidentialité et à la sécurité comprennent la définition, la reconnaissance et la réponse aux différents types d’attaques (phishing, logiciels malveillants, initiés malveillants/négligents, etc.)

En outre, elle vise à prévenir la perte, la destruction, l’altération, l’exploitation ou la divulgation des données sensibles de l’entreprise. Et comme ces atteintes à la vie privée et à la sécurité peuvent être causées délibérément ou involontairement, elle décrit des mesures strictes pour traiter les données et contrecarrer les activités malveillantes de manière appropriée.

Cela dit, il convient de faire une distinction entre la formation à la cybersécurité et la formation à la protection des données confidentielles. La formation à la cybersécurité est un terme plus étroit, car elle se concentre uniquement sur ce qui se trouve dans le cyberespace et donc la protection des données informatiques. En revanche, la formation à la protection de la vie privée reconnaît que les entreprises stockent des données à la fois en ligne et hors ligne, par exemple sous forme de dossiers/documents papier.

Cette liste présente brièvement huit des sujets les plus pertinents dans le contexte actuel de la cybersécurité et de la sécurité des données.

Attaques de phishing

L’attaque par phishing, ou hameçonnage est l’un des sujets les plus importants à couvrir. Parce qu’ils se font passer pour des emails urgents et/ou incitatifs (souvent provenant d’entreprises « reconnaissables ») les employés doivent apprendre à identifier les emails de phishing et à mettre en place des mesures de sécurité en entreprise (par exemple, des filtres anti-spam, éviter les liens inconnus, ignorer les emails non sollicités, etc.)

Logiciels malveillants

Les logiciels malveillants, ou malware, sont un terme fourre-tout pour désigner les différents types de logiciels que les pirates utilisent pour voler des données sensibles, détruire votre réseau et vos systèmes de données, ou une combinaison de ces éléments (y compris les robots de phishing). Par conséquent, vos cours de formation sur la protection des données informatiques devraient détailler clairement ce qui constitue un logiciel non autorisé, et pourquoi et comment maintenir votre logiciel antivirus à jour, etc.

Sécurité du mot de passe

La sécurité des mots de passe est un sujet évident à aborder. La plupart des entreprises demandent à leurs employés de se connecter à divers systèmes afin d’authentifier les autorisations des utilisateurs. Cette rubrique explique comment créer un mot de passe pratiquement inviolable. Elle comprend des mesures telles que l’utilisation d’un mot de passe différent pour chaque compte, ainsi que l’incorporation d’un large éventail de caractères (lettres minuscules/majuscules, chiffres, symboles, etc.).

Habitudes de navigation sécurisées

Des habitudes de navigation sécurisées sont primordiales pour toute entreprise qui donne à ses employés un accès à l’internet. Le simple fait de naviguer ouvre votre entreprise à un monde de cyberattaques et de violations de données si les employés ne sont pas correctement sensibilisés. Ce sujet couvre l’identification des domaines usurpés, l’assurance que l’URL est précédée du protocole HTTPS crypté par opposition au protocole HTTP non crypté, et la vigilance quant à la source et au développeur de votre fichier de téléchargement.

Politique relative aux médias sociaux sur le lieu de travail

Qu’il s’agisse de restreindre l’accès des employés aux médias sociaux personnels ou de naviguer sur les médias sociaux à des fins d’image de marque, le cyberespace social a également été infiltré par des acteurs malveillants. Les pirates adorent le phishing avec des tactiques convaincantes comme les demandes d’amis sur Facebook ou les invitations sur LinkedIn. Ils peuvent pirater des pages et des profils d’entreprise, voler des informations et les utiliser pour manipuler n’importe lequel de vos followers, amis ou connexions, ainsi que de nombreuses autres techniques.

Gestion des données et confidentialité

La gestion des données et de la vie privée est un sujet essentiel à couvrir, notamment en ce qui concerne la formation à la confidentialité pour les employés. Compte tenu de la propriété intellectuelle avec laquelle les entreprises travaillent, ainsi que des données sensibles des employés et des clients, ce sujet de formation aborde en détail la manière de collecter, traiter, stocker et récupérer ces informations en toute sécurité. Ce sujet permet aux employés de se familiariser avec les exigences réglementaires pertinentes et les cadres de conformité de l’entreprise afin d’exécuter correctement la gestion et la confidentialité des données.

Contrôles de sécurité environnementale

Comme nous l’avons mentionné, plutôt que de se concentrer sur les données stockées dans le cyberespace (comme dans le cas de la formation à la cybersécurité), la formation à la sécurité des données couvre un champ beaucoup plus large qui englobe l’environnement de travail physique et les données/documents sensibles qui y sont stockés. Elle inclut également les personnes présentes dans l’environnement.

À ce titre, la formation à la protection de la vie privée pour les employés couvre la manière de vérifier l’identité des entrepreneurs ou des visiteurs tiers afin d’éviter l’usurpation d’identité et l’accès non autorisé aux systèmes de données, de se prémunir contre l’espionnage par-dessus l’épaule lors de la saisie de mots de passe et de se déconnecter ou d’éteindre tous les systèmes après utilisation.

Politique de bureau bien rangée

En parlant de contrôles environnementaux, d’autres sujets de formation incluent une « politique de bureau bien rangée ». Si vos employés travaillent dans un bureau et utilisent des supports de travail tels que des post-it et des documents papier contenant des informations confidentielles qui peuvent être vus par des personnes mal intentionnées ou indiscrètes, ils vous exposent par inadvertance à un risque important de violation de données.

Une formation sur la confidentialité et la sécurisation des données qui souligne l’importance de ranger votre bureau chaque fois que vous vous en éloignez, par exemple pendant les pauses ou après le travail, permet de s’assurer que les employés ne gardent visible que ce qui est actuellement et absolument nécessaire.

Comment créer une formation à la sécurité en entreprise

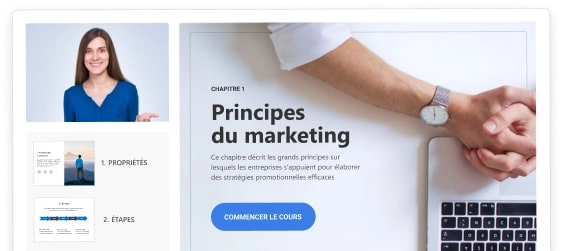

Comme vous pouvez le constater, il s’agit d’une simulation de cyberattaque avec des activités d’entraînement et de pratique. Nous avons utilisé des quiz et des commentaires détaillés pour aider les apprenants à comprendre et à se rappeler comment protéger les données personnelles. Plus précisément, nous montrons à l’apprenant divers exemples d’emails, de sites Web et d’applications mobiles et il doit identifier ceux qui sont de confiance et ceux qui sont malveillants.

Nous allons maintenant vous montrer comment nous avons monté ce cours, étape par étape.

Étape 1. Installer un outil auteur

Pour créer un cours, vous avez besoin d’un outil auteur eLearning. Il existe de nombreux outils de ce type sur le marché, qui diffèrent par le type de contenu en sortie, l’approche de la création du cours et le niveau de complexité. Certains outils peuvent nécessiter plusieurs mois pour les maîtriser, mais il existe aussi des applications qui peuvent être facilement prises en main même si vous n’êtes pas un pro de la technologie.

Nous avons créé le cours avec iSpring Suite. Il s’agit d’un outil de création facile à utiliser qui vous permet de créer des cours directement dans PowerPoint, puis de les transformer en format eLearning. Vous pouvez le télécharger gratuitement pour assembler votre premier cours dès maintenant.

Télécharger la version d’essai de 14 jours d’iSpring Suite ou demandez une démo en ligne →

Après l’avoir installé sur votre ordinateur, iSpring Suite apparaîtra sous la forme d’un nouvel onglet dans le ruban de PowerPoint :

Étape 2. Définir vos buts et objectifs d’apprentissage

Une chose importante à faire lorsque vous créez un cours en ligne est de définir son but. Il s’agit du résultat « général » que vous souhaitez obtenir après que vos employés ont suivi un cours en ligne. Après avoir formulé un but, vous pouvez le diviser en plusieurs objectifs d’apprentissage. Réfléchissez à ce que vos apprenants doivent être capables de faire exactement après avoir suivi la formation. Voici comment nous avons procédé pour notre cours :

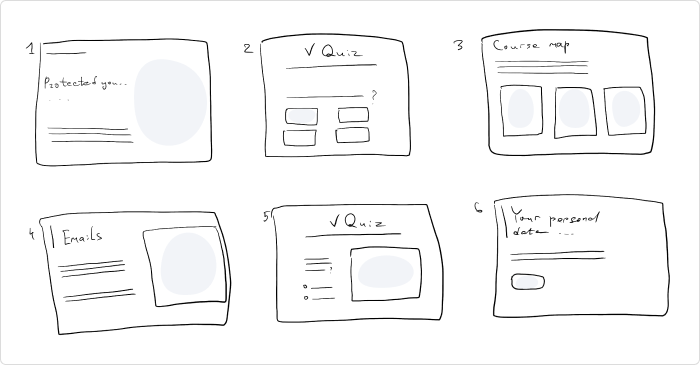

Étape 3. Tracer votre cours

Dans cette étape, vous devez créer un plan de votre cours. Ceci est très facile si vous avez correctement défini les objectifs d’apprentissage. En gardant les objectifs à l’esprit, divisez simplement votre cours en modules de formation respectifs comme dans l’exemple ci-dessous :

Nous avons donc décidé que notre cours serait composé de trois modules. Plus tard, au stade de la création du contenu, nous créerons une diapositive dite de plan de cours qui réunira les trois modules du cours et servira de diapositive de navigation permettant aux apprenants de se déplacer entre les modules. Voici à quoi ressemblera le résultat :

Étape 4. Créer un storyboard de cours

Maintenant que vous avez établi la structure de votre cours, vous pouvez commencer à l’élaborer ou à « créer un storyboard ». Il s’agit d’un document qui sert de plan de cours et qui décrit le texte, les éléments visuels, les interactions, la navigation et les autres éléments qui seront utilisés dans le cours eLearning. Un storyboard peut être créé à l’aide de différents outils ; par exemple, il peut s’agir d’un fichier Word, d’un jeu de diapositives PowerPoint ou d’un tableau Miro.

Voici ce que vous pourriez inclure dans votre storyboard :

- Titre/nom de la diapositive

- Texte et éléments de l’écran

- Instructions audio et vidéo

- Instructions graphiques

- Interactivité et navigation

Étape 5. Rédiger un script

Une fois que vous avez une idée du sujet de chaque diapositive, vous devez rédiger un script, c’est-à-dire le texte que vos apprenants verront sur les diapositives. Voici quelques conseils pour le faire correctement :

- N’ajoutez que les informations clés. Si vous souhaitez fournir plus de détails, vous pouvez enregistrer une voix off ou inclure des médias.

- Faites en sorte que le texte soit court. De longs paragraphes avec des phrases complexes peuvent rendre les concepts difficiles à suivre. Supprimez donc les mots inutiles, décomposez les longues phrases et, surtout, respectez la règle « un écran, une idée ».

- Restez simple. Utilisez un langage simple et facile à suivre, comme si vous vous adressiez directement à vos employés. Un ton amical est préférable, mais évitez d’être trop bavard.

Dans notre cas, nous devons non seulement rédiger un texte pour les diapositives, mais aussi ajouter des commentaires détaillés pour les réponses correctes et incorrectes. Cela aidera les apprenants à mieux retenir les informations.

Étape 6. Décider de la conception du cours

Maintenant que votre storyboard et votre script sont prêts, il est temps de penser à la conception de votre cours. Si votre entreprise dispose d’une charte graphique, cela vous sera beaucoup plus facile. La charte graphique fournit des directives précises pour maintenir l’identité de la marque dans tous les aspects de l’entreprise, y compris la formation des employés.

Voici quelques éléments qui sont généralement inclus dans une charte graphique :

- Polices et tailles de police

- Lignes directrices en matière de couleurs et d’image de marque

- Emplacement et dimensions des images

- Formats et résolutions des images

Les chartes graphiques peuvent être sous forme de documents Word, de diapositives PowerPoint ou présentées dans un kit Figma, comme dans l’exemple ci-dessous :

Si vous ne disposez pas de charte graphique, vous pouvez la créer vous-même. Définissez une palette de couleurs, des polices de caractères et choisissez les icônes que vous utiliserez. Vous obtiendrez ainsi une conception cohérente et votre cours aura un aspect professionnel.

Étape 7. Préparer les graphiques et les médias

L’étape suivante consiste à assembler tout le contenu. Réunissez tous les graphiques nécessaires qui correspondent à votre style de conception et à vos vidéos. Enregistrez une voix off, si nécessaire.

Pour notre cours de démonstration, nous devons créer des captures d’écran d’emails, de sites Web et d’applications mobiles fiables et malveillants.

Étape 8. Créer votre cours

Une fois que vous disposez de tout le contenu nécessaire, il ne vous reste plus qu’à l’ajouter à votre outil de création. Nous avons assemblé un cours avec le logiciel iSpring Suite mentionné ci-dessus. La création d’un cours avec iSpring est identique à celle d’une présentation PowerPoint : ajoutez une nouvelle diapositive, tapez le texte, ajoutez des images ou une vidéo, et recommencez.

Comme nous l’avons mentionné précédemment, nous avons également utilisé des quiz et des commentaires détaillés pour construire une simulation. Nous avons choisi des questions simples à choix multiples. L’apprenant doit choisir entre deux options, comme dans cet exemple :

Après avoir donné une réponse, l’employé reçoit un retour personnalisé, selon que la réponse est correcte ou incorrecte.

Nous avons également ajouté une question de type hotspot au début du cours et l’utilisons pour briser la glace et faire participer les apprenants.

Étape 9. Partager le cours avec vos employés

Le moyen le plus simple et le plus pratique de dispenser un cours à tous vos employés est de recourir à un système de gestion de l’apprentissage (LMS). Ce système permettra à vos employés de consulter un cours en ligne quand ils en ont besoin, à partir de n’importe quel appareil, et aux professionnels de la formation d’automatiser de nombreuses étapes nécessaires à la diffusion de la formation, comme la programmation, l’envoi d’invitations, l’inscription des apprenants et la collecte des résultats. Si vous ne disposez toujours pas de LMS, vous pouvez essayer iSpring Learn.

Comment évaluer l’efficacité de votre formation sur la confidentialité des données

Maintenant que vous avez créé votre cours de formation à la sécurité en entreprise, la phase finale consiste à vous assurer qu’il est efficace. À cette fin, vous devez considérer cette dernière « phase » comme un processus continu. En fin de compte, toute formation sur les consignes de sécurité digne de ce nom est non seulement conforme à des réglementations strictes, mais témoigne également d’un changement de culture d’entreprise en faveur d’une meilleure protection des données informatiques ou autres.

Parmi les indicateurs utiles pour vérifier si votre formation à la protection des données confidentielles est efficace, citons les suivants :

- Taux d’achèvement des cours. Pour prouver que vous êtes en conformité avec les exigences de fréquence de formation, vous aurez besoin d’un LMS qui suit et fournit la progression des apprenants et qui peut générer des rapports automatiques qui vérifient l’achèvement des cours. Accompagnés des scores d’évaluation, ces rapports d’achèvement donnent un aperçu empirique de la compréhension de l’apprenant.

- L’engagement de l’apprenant. En plus de diffuser des sondages de feedback sur les cours, vous pouvez suivre les niveaux d’engagement des personnes formées pour mesurer leur implication. Plus l’engagement est important, plus la formation est susceptible d’entraîner un changement de comportement durable et de laisser un impact qui persiste sur la culture de l’entreprise. Les meilleurs systèmes de reporting LMS fournissent des mesures d’engagement qui démontrent à quel point les stagiaires sont prêts à interagir avec le contenu, en particulier avec les supports de formation complémentaires (par exemple, taux d’ouverture des emails, nombre de visionnages de vidéos, newsletters).

- Systèmes de notification des incidents. Bien que l’objectif soit généralement d’éviter les incidents, il est impossible de dissocier l’efficacité de vos systèmes de signalement de l’efficacité globale de votre formation. Il existe de nombreux logiciels de gestion des incidents, qui permettent aux employés d’enregistrer, de hiérarchiser, de diagnostiquer, d’escalader, d’enquêter et de résoudre les incidents – dans cet ordre.

Les employés peuvent alors utiliser ces données relatives aux incidents pour rechercher des schémas, des effets avant et après, ainsi que pour donner des indications sur l’augmentation ou la diminution des incidents liés aux données. Notez qu’une augmentation du nombre d’incidents peut indiquer que les employés sont plus attentifs aux risques liés à la confidentialité et à la sécurité des données.

Dernières réflexions

Lorsqu’il s’agit de considérer le coût de la perte de données et de réputation par rapport à la formation à la sécurité des données, la question n’est pas « Pourquoi ? » mais « Comment ? ». Heureusement, dans ce guide, nous vous avons fourni les sujets essentiels à aborder et 9 étapes cruciales pour créer un cours efficace sur la cybersécurité.

Boîte à outils pour la création de cours rapides

Créer des cours et des évaluations en ligne en un temps record